ご利用例

プライベートクラウドのご利用例

NSXオプションのご利用例

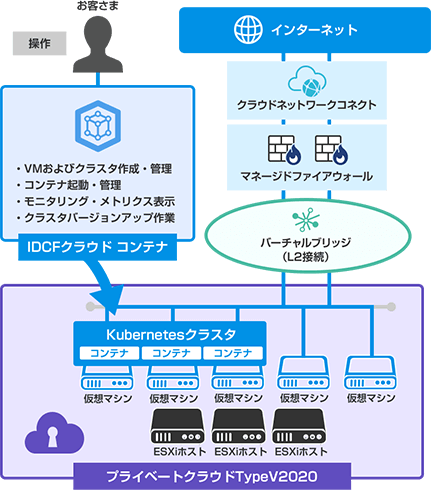

コンテナと組み合わせたご利用例

プライベートクラウドのご利用例

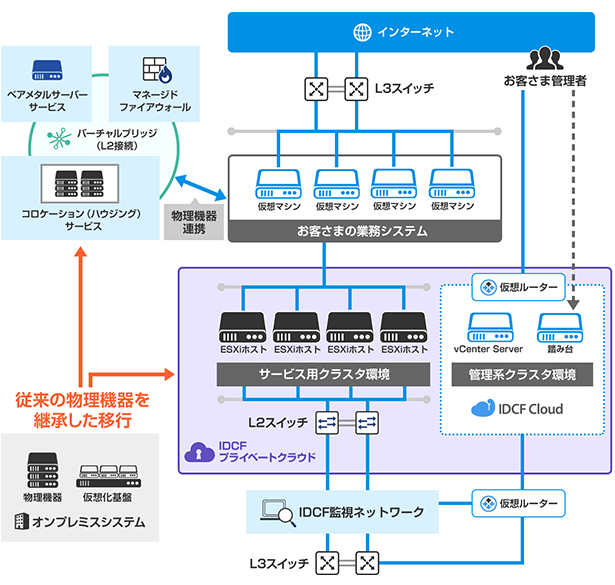

レガシーシステムのクラウドリフトによるモダン化

ご利用シーン

コロケーション(ハウジング)用の物理機器とプライベートクラウドを併用し、L2接続をすることでクラウド化のために移行元のシステムを変更する必要がなくなります。物理機器の仮想化によるリスク(性能、アプリケーションの互換性、仮想化作業費用など)を最小限に抑えながら、プライベートクラウドが持つ長所(リソース増減対応)を活用いただくことができます。

ポイント

- 移行元システム変更が不要

- 需要に応じた資源増減が可能になる

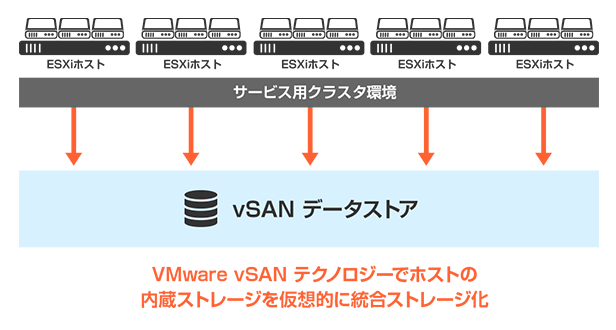

All Flash vSANストレージを活かしたVDIクラウド環境

ご利用シーン

テレワークなどの新しい働き方を実現するには、非常にセキュアなIT基盤が必要です。VDI(仮想デスクトップインフラストラクチャ)が有力な解決策になります。分散ストレージ構造でI/O処理が分散され、VDIのような仮想マシンが多数並行してI/Oを行うモデルにも最適です。また、ファイルサーバーなどの業務システムをコロケーション(ハウジング)とクラウドで連携させることができ、業務PC基盤全体をホストすることが可能です。

ポイント

- 分散ストレージアーキテクチャ採用

- 関連システムをコロケーション(ハウジング)にホストして相互連携が可能

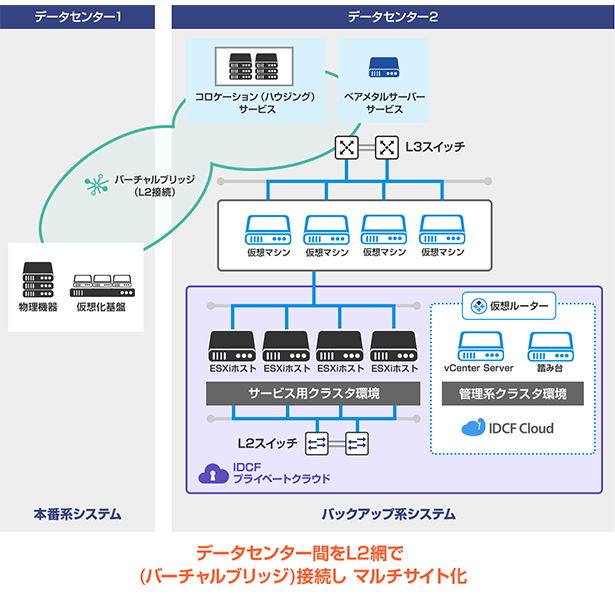

データセンター間ネットワークを活用したDR対策

ご利用シーン

DR対策のためのデータセンターを複数維持することは非常にコストがかかります。運営費用はもちろん、メインセンターからDR用センターに接続するWANサービスのコストも大きな問題です。キャリアの回線サービスは距離に依存してコストがかかるため、DR対策の際はコロケーション(ハウジング)とプライベートクラウドを併用し、双方をデータセンター間ネットワークで接続することでより安価なDR対策が実現できます。

ポイント

- DR対策(災害対策)を実現

- 拠点間を結ぶ回線コストを低減

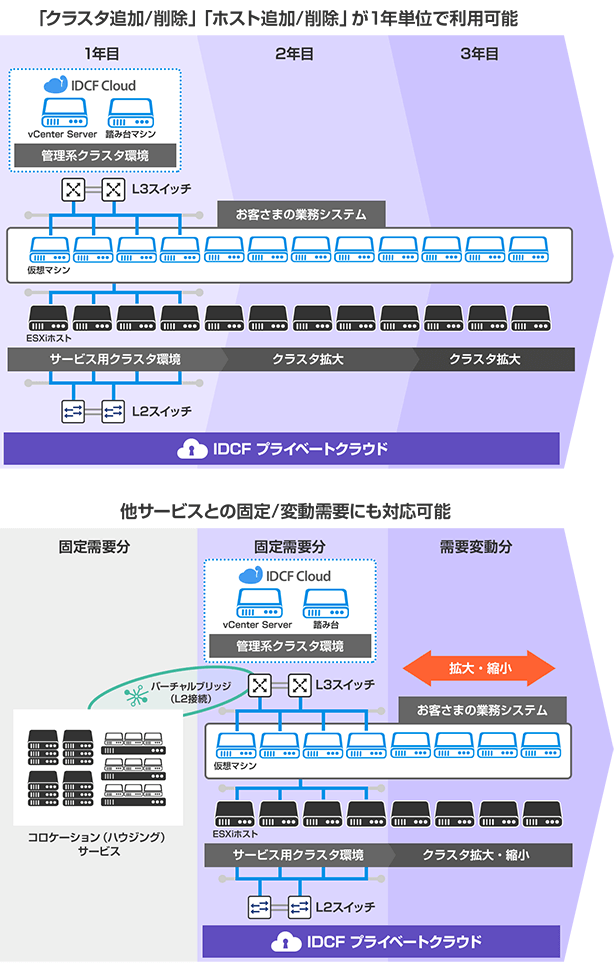

長期安定と短期変動の両方をカバーするクラウド基盤

ご利用シーン

業務システムには本番系システムなど長期安定を必要とする基盤と、試験/検証/開発用基盤など短期変動を必要とする相反する用途があります。IDCフロンティアのプライベートクラウドは5年契約での長期安定性と、1年~2年の短期利用が可能です。さらにコロケーション(ハウジング)サービスと併用すれば、コロケーション(ハウジング)環境の仮想化基盤(持込)を定常的に利用しながら、プライベートクラウドで短期変動利用にも対応することが可能です。

ポイント

- 買取型システムで変動需要分資源の確保は困難

- 需要に応じた資源増減が可能になる

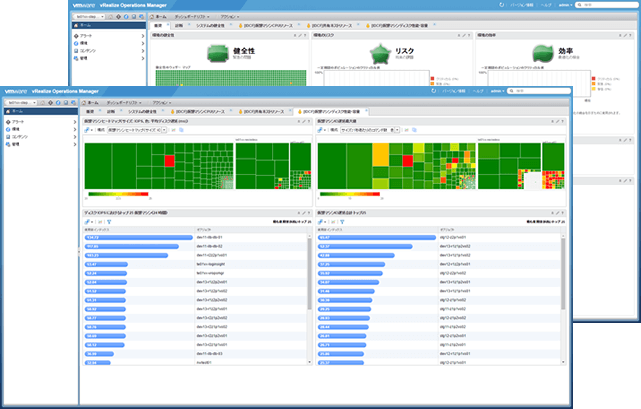

自社ポリシー適合評価で「見えるクラウド化」

ダッシュボードからセットアップ済みの可視化ツール「vRealize Operations Manager」が利用可能

ご利用シーン

一般的なクラウドサービスは、サービス構成やアーキテクチャ情報が開示されず、ブラックボックス化するという問題があります。また、これに合わせて社内のセキュリティルールを変更するのは容易ではありません。IDCF プライベートクラウドは「クラウド=ブラックボックス」の常識を変え、自社所有と変わらない見えるクラウドを目指し、構成図/利用機材/ソフトウェアバージョンなどをドキュメントで提供可能(*1, *2)です。お客さまは、情報を把握しながらの運営が可能となり、社内ルール変更も最小で済みます。

*1: お客さま個別情報のため、個別対応となります。

*2: 共用部など情報開示できない範囲があります。

ポイント

- クラウドの構成やデータ格納場所が把握できる

- 社内のルール改変が最小化できる

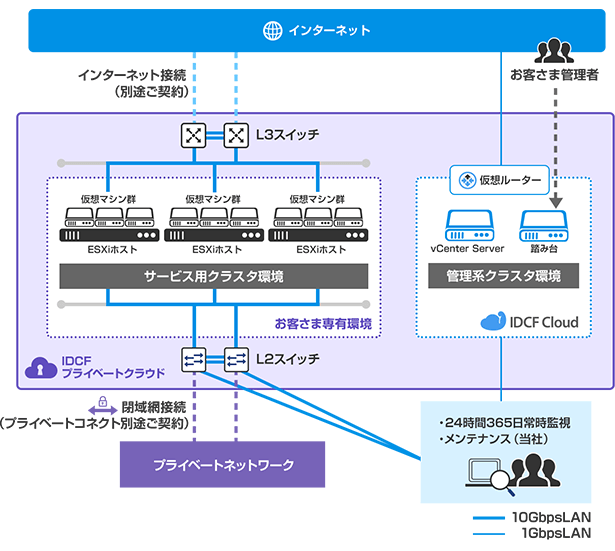

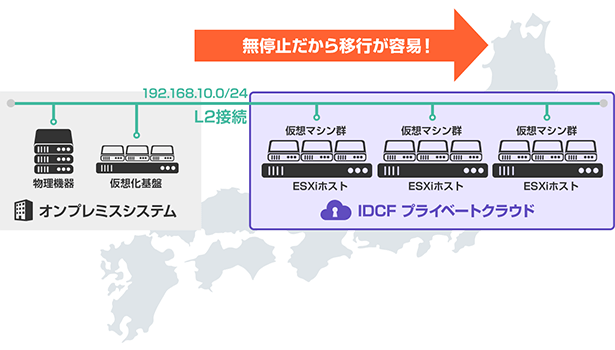

オンプレミス拡張による段階的ハイブリットクラウド化

ご利用シーン

オンプレミスとクラウドを閉域網でL2接続(*1)することで双方のサイトの間でVMware vMotion(*2)を使ったライブマイグレーション(*3)が可能です。業務システムを停止させることなく環境を移行でき、移行に伴う業務停止を最小限に抑えます。

*1: 閉域網はお客さまにて別途ご契約いただく必要があります。

*2: オンプレミスとクラウド間でvMotionを利用して仮想マシンを移行させる場合、両方のサイトのvSphereのバージョン、エディションによる制限があります。

*3: 仮想マシンの電源をOFFせずに移動させること。ただし、仮想マシンの上で稼働している業務処理が中断しないことを保証するわけでありません。

ポイント

- 移行元システム変更が不要

- 需要に応じた資源増減が可能になる

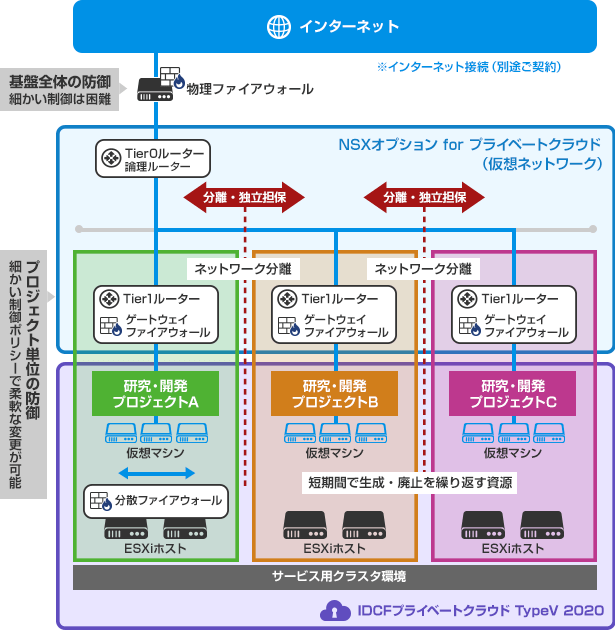

NSXオプションのご利用例

需要対応に追随できるネットワークの実現

情報システムには、ライフサイクル中に変化のないものと、プロジェクト単位で作成・廃止が繰り返されるものとがあります。

改廃変化の多い需要を物理ネットワーク機器だけで構成すると要求されるスピード感に応えきれないため仮想化が効果的です。

ご利用シーン・構成のポイント

研究・開発用途などスピードを求められる業務における、業務遂行では部署横断プロジェクト制による体制が取られます。

プロジェクト発足時にIT資源を割り当て、終了時には不要資源は廃止する必要があるでしょう。

数か月単位で発足、廃止を繰り返すプロジェクトへの資源配備を物理ITだけでカバーするのは困難です。知財権保持のため、プロジェクト相互の情報参照を規制する必要もあるでしょう。

このような需要に対しては、サーバ仮想化だけでは不十分であり、アクセス制御可能なネットワークを柔軟に作成・変更・廃止できるネットワーク仮想化が非常に効果的です。

VMware NSX®仮想ネットワークで、仮想ファイアウォールと仮想ネットワークをプロジェクトに対し払出せば独立性の高いセキュアなプロジェクト環境を柔軟に提供・廃止できます。

効果的なケース

- 短期改廃を繰返すプロジェクト制業務に対する資源割り当て

- プロジェクト間の独立性や秘匿性担保が必要な場合

効果が出ないケースや注意点

- プロジェクト内部の同一セグメント内の仮想マシン通信も制御する場合、 VMware NSX®分散ファイアウォールを利用すれば仮想マシン単位のアクセス制御が可能になります。

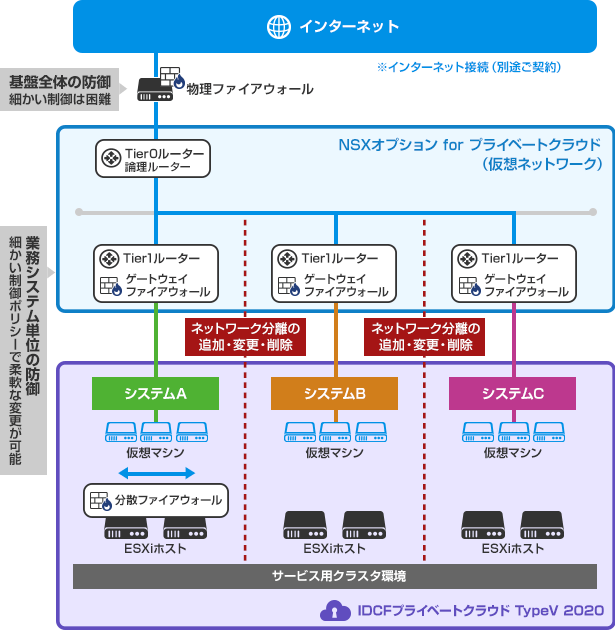

セキュリティ上の脅威の変化に順応して変化できるネットワークセキュリティの実現

IT基盤のセキュリティ確保策のひとつとして重要視されるのがネットワーク分離です。

しかし、ネットワーク分離は、最初に作るだけでなく、変化するセキュリティ要件に追随し、変化できる必要があります。

ご利用シーン・構成のポイント

インターネット境界だけで防御する境界セキュリティ構成で特に組織内ネットワークがL2主体で構成されている場合、組織内へ侵入した脅威は容易に全体に拡散します。

これを防ぐためには、内部ネットワークをレイヤー3以上のスイッチで細かくセグメント分割し、相互のアクセスを制限するのが効果的です。しかしこれを物理機器だけで構成すると、セキュリティインシデントに対応してネットワーク分離の粒度を変更するには時間がかかります。

VMware NSX®仮想ネットワークでは、ファイアウォール機能を持つ論理ルータを追加することで、分離境界とアクセス制限を柔軟に変更することができます。

日々変化するセキュリティ情勢に対応するためには、物理と仮想で階層化と役割分担を行ったネットワークデザインがおすすめです。

効果的なケース

- ひとつの仮想化基盤上にアクセスポリシーが異なる複数業務システムが共存する共通業務基盤

- セキュリティ侵害時の拡散防止が必要

効果が出ないケースや注意点

- 基盤上にひとつのシステムしかない

※この場合、VMware NSX®分散ファイアウォールを利用すれば仮想マシン単位のアクセス制御が可能になります。

コンテナと組み合わせたご利用例

最新情報をお届け

メール登録または公式SNSをフォローいただくと、サービスのリリース情報や、ウェビナー情報、最新のテック情報をお知らせします。

メールアドレスを登録 Facebookをフォロー Twitterをフォロー IDCF

IDCF